この動画は、無料公開期間を経た後、メンバーシップ限定動画になります。動画見放題のメンバーシップ(月額990円)を是非ご利用ください。

パスワードを不正に入手して、本来はアクセスしてはならないシステムにアクセスすることで、「不正アクセス禁止法」によって処罰されます。

不正アクセスの方法

不正アクセスを行おうとしているクラッカーは、次のような方法でアクセス先を探していきます。

ネットワークスキャン

クラッカーは日々、世界中のコンピュータに対して存在を確認する「pingコマンド」を使って、反応を確認します。これに反応した場合は、サーバーコンピュータやルータなどが存在していることが分かります。

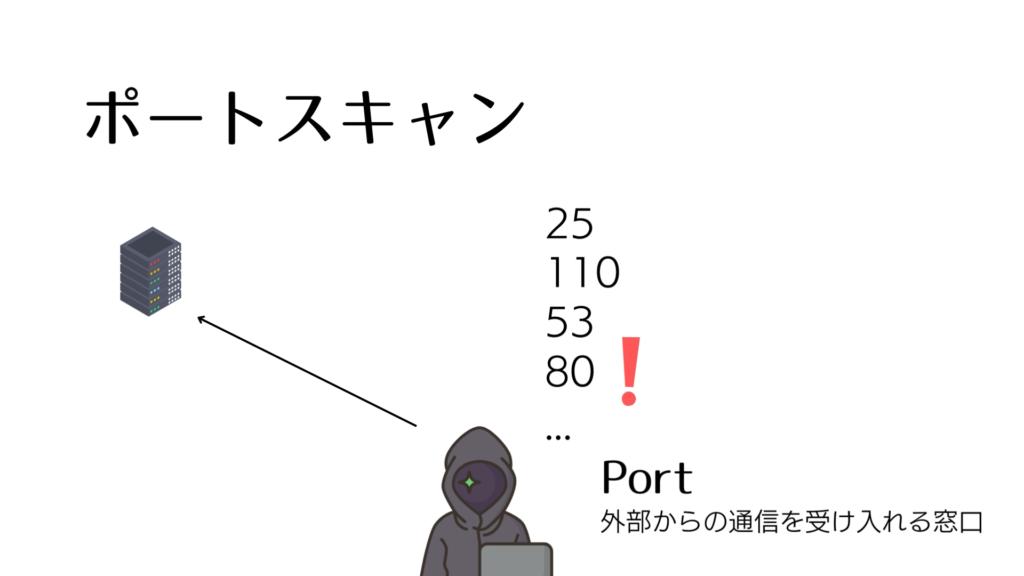

ポートスキャン

次に、そのコンピュータ上でどんなソフトウェアが動作しているかを確認するために、「ポート」という番号をスキャンしていきます。ポートは、コンピュータの設定によって開いておいたり、閉じておくことができます。ソフトウェアを動作させるためにはポートを開いておく必要があるのですが、これを探し出して、どんなアプリケーションを使っているかを確認します。

バッファオーバーフロー

ターゲットが定まったら、ここにさまざまな攻撃を加えていきます。代表的な攻撃手法が「バッファオーバーフロー」です。これは、コンピュータのメモリ領域に攻撃を加えて、データをあふれさせることで誤作動を起こさせることを狙う攻撃です。

不正なプログラムを送り込んで、実行させたりする攻撃が可能になる恐れがあります。

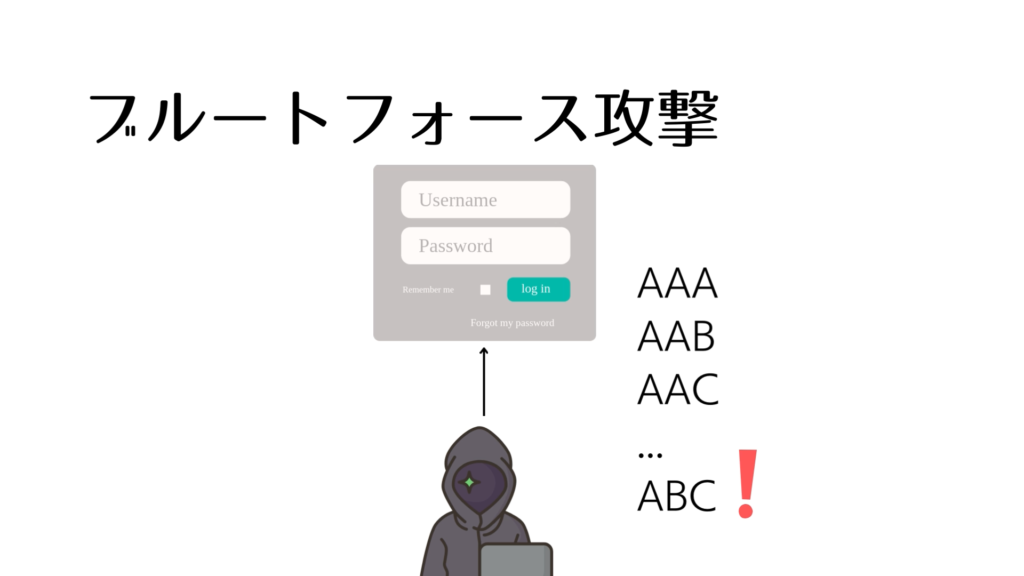

ブルートフォース攻撃

システムのログイン画面や、ホームページの管理画面へのログイン画面を見つけることができた場合、パスワードを見つける攻撃として「ブルートフォース攻撃」をする場合があります。

いわゆる「総当たり攻撃」と呼ばれる攻撃で、パスワードのあらゆる組み合わせをプログラムによって、短い間隔で試し続ける攻撃方法です。

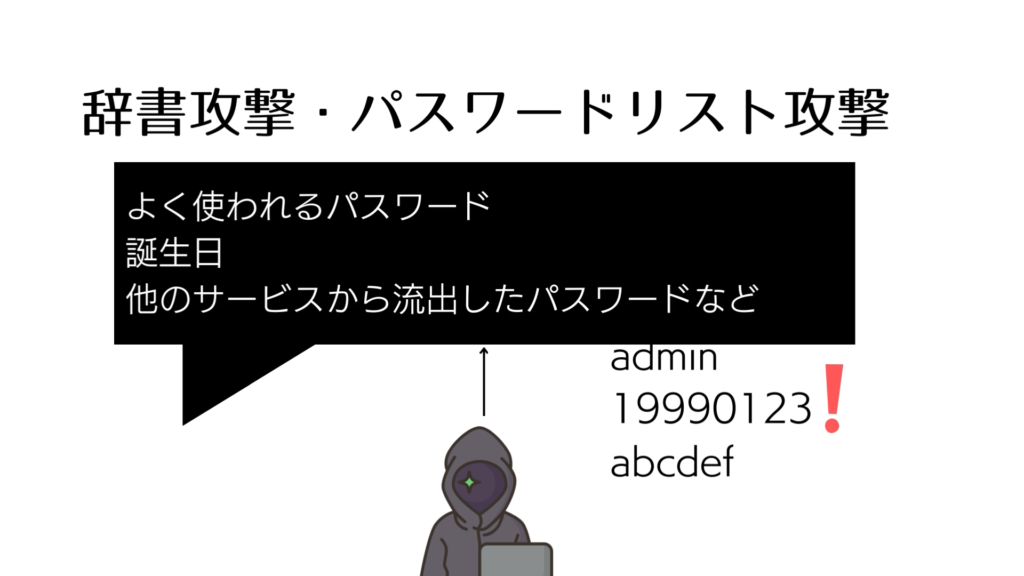

辞書攻撃・パスワードリスト攻撃

ブルートフォースに似た攻撃で、よくパスワードとして利用される英数字の組み合わせ(辞書攻撃)を中心に試していく方法です。

また、あるシステムから流出したパスワードなどを入手したら、それを別のサービスでも同じパスワードである可能性が高いことから、これを試していくという「パスワードリスト攻撃」もあります。

侵入後の攻撃

こうして、システムに侵入したら、個人情報や機密情報を盗み出したり、情報を改ざん、破壊するなどの攻撃を加えますが、それに合わせて次のような攻撃をしていくことがあります。

ログの消去

大抵のシステムは、不正アクセスを発見したり、被害状況を調査するために「ログ」を記録しています。しかし、ここから犯人に結びつく可能性があるため、ログを消去していきます。

バックドアの作成

一度侵入したシステムにいつでも侵入ができるように、侵入者にしか分からない裏口(バックドア)を残していきます。これにより、不正アクセスに気がついてパスワードを変更したり、セキュリティを強化してもバックドアを使って、再度侵入されてしまうことがあります。