この動画は、無料公開期間を経た後、メンバーシップ限定動画になります。動画見放題のメンバーシップ(月額990円)を是非ご利用ください。

情報セキュリティポリシーを定め、情報セキュリティマネジメントシステム(ISMS)を構築しても、それが正しく運用されていて、安全性が確保されているかを社内で評価するのはなかなか難しい問題ではあります。

そこで、ISMSの第三者による認証というしくみがあります。日本では日本情報処理開発協会(JIPDEC)が評価制度を運用していて、各種認証機関によって認証を受けることができます。

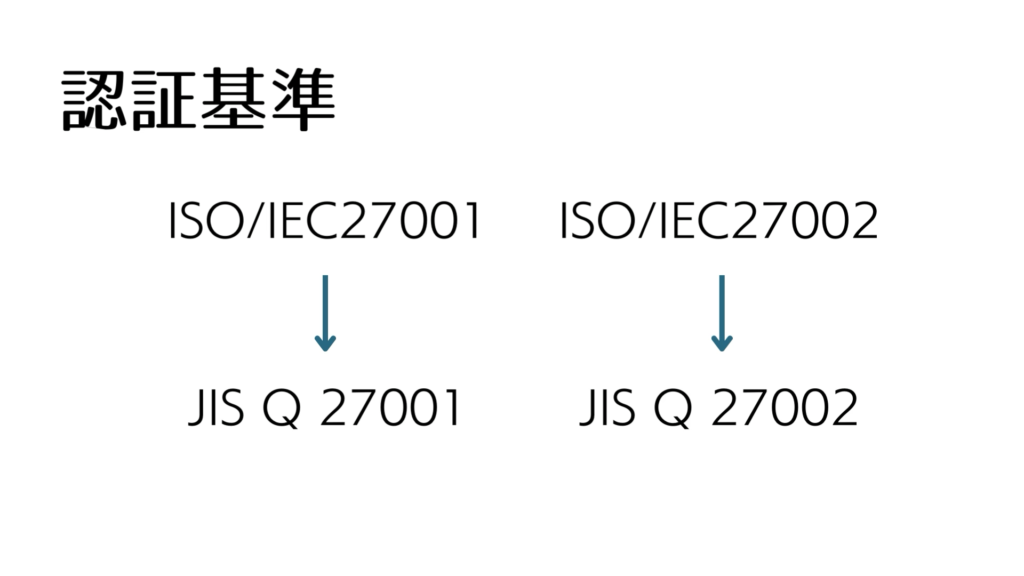

認証基準

認証を受ける際は、ISMSの適合性を評価する「ISO/IEC27001」と、ベストプラクティスを記載した「ISO/IEC27002」という国際標準規格、そして国内の規格として「JIS Q 27001」や「JIS Q 27002」に沿って評価されます。これは、誰でも参照することができるため、あらかじめこのガイドラインに従ってISMSを構築していき、評価を受けることになります。

ガイドライン

ISO/IEC27001やJIS Q 27001の他にも、情報セキュリティポリシーを定める上で参考にしたいガイドラインがいくつかあります。

JIS Q 27014

情報セキュリティガバナンスの定義や目的、使い方を定めたドキュメントです。

OECDプライバシーガイドライン

OECD(経済協力開発機構)が採択した、個人のプライバシー保護に関するガイドラインです。次の8原則を定めています。

- 収集に同意を得ること

- データの内容を正確で最新に保つこと

- 収集目的を明確にすること

- 同意した目的にのみ利用すること

- データを安全に保護すること

- 運用方法を公開すること

- データの修正や消去に応じること

- 情報収集者は責任を負うこと

情報セキュリティポリシーに関するガイドライン

2000年に情報セキュリティ対策推進会議が定めたガイドライン。日本国内の各省庁がこれに従って、セキュリティ対策を構築しています。

情報セキュリティ監査制度

2003年に経済産業省によって開始された制度と、それに伴って公開されているガイドライン群。

プライバシーマーク制度

JIPDECが制定した個人情報の取り扱いに関する認定制度。「JIS Q 15001(個人情報保護に関するコンプライアンス・プログラムの要求事項」に準拠した、コンプライアンス・プログラム(CP)を確立し、個人情報を適切に取り扱うことが確認されると、Pマークと呼ばれるロゴマークを、名刺やWebサイトに掲載できるようになります。

政府機関等の情報セキュリティ対策のための統一基準

サイバーセキュリティ戦略本部が出している文書。すべての機関が守るべき事項としています。

まとめ:ISMSの構築手順

ここまでのISMSの構築や評価までの流れをまとめると、次のようになります。

- ISMSの範囲を定義する

- ISMSの基本方針を策定する

- リスクアセスメントの体系的な取組み方法を策定する

- リスクを識別する

- リスクアセスメントを実施する

- リスクに対応した選択肢を評価する

- リスクに対応した管理目的および監理策を選択する

- 適用宣言書を作成する

- 経営陣による確認の後、運用を開始する

このなかで「適用宣言書」とは、それまでの手順によって選択した管理策を、明文化した文書です。ISMS認証審査では、この宣言書に従って適切に実現されているかが審査されます。